Lukáš Hurych z Twista: Pohozený USB disk aneb jak mohla dobrosrdečnost mých kolegů skončit hacknutím celé firmy

Lukáš Hurych, Chief Portfolio Officer v Twistu

Co byste dělali, kdybyste na ulici našli USB flash disk? Zjistil jsem, že většina lidí by ho zvedla, zapojila do počítače a zkusila z obsahu zjistit majitele, aby disk mohli vrátit. Jenže co když tahle „fleška“ ve skutečnosti není fleška? Pak vás taková snaha pomoci může přijít pořádně draho.

Před pár měsíci jsem napsal článek o tom, jak snadné je z lidí (včetně mě) vylákat přístup do služeb jako Facebook, Gmail či LastPass. A ve většině příkladů šlo o úplně jednoduché příklady sociálního inženýrství, specificky tzv. phishingu (podvodné metody za účelem získání citlivých údajů jako hesla, čísla kreditních karet atp.). Dnes se zaměříme na techničtější a zajímavější příběhy s větší dávkou akce.

Všem, kteří četli můj předchozí článek, patří obrovské díky za zpětnou vazbu, komentáře a podporu. Je to skvělý pocit vidět takový zájem lidí o téma, které do té doby nebrali v potaz. Vedlo mě to k napsání pokračování, ve kterém vám ukážu nové metody obelhávání lidí. Věřím totiž, že šíření povědomí je polovina úspěchu. A jsem opravdu rád, že mé pokusy o nabourání naší firmy úplně selhaly i že se kolegové neustále zlepšují v kybernetické obraně.

Čas na příběh

Ještě než se do toho pustíme – mějte prosím na paměti, že tohle není příručka, jak hacknout lidi nebo firmy. Považuji se za etického hackera (na „správné“ straně barikády) a mým cílem je šířit povědomí o bezpečnosti a pomáhat ostatním k lepší ochraně skrze pochopení na názorných příkladech, jak věci fungují. A pokud vás tohle téma zaujme stejně jako mě, může to pro vás být příležitost otestovat je také ve vaší společnosti.

Jdeme na to. Představte si, jak se krčím za auty nedaleko kanceláře a čekám, až některý z kolegů zvedne ze země nastrčenou USB flešku – protože jsem nechtěl spáchat opravdový trestný čin, nemohl jsem si dovolit, aby ji zvedl kdokoli mimo můj tým. Myslím, že jsem to trochu přehnal se sledováním seriálu Mr. Robot…

#1 Jak jsem číhal za auty a nastražil na ulici zákeřnou USB flešku

V seriálu Mr. Robot byla epizoda, ve které dívka pohodí flash disk na policejním parkovišti a čeká, že ji zvedne nějaký policista, zapojí do počítače na stanici a nakazí tak systém škodlivým malwarem. A vyšlo jí to!

Přimělo mě to k úvahám, jestli je taková taktika reálná a jak ji využít. Ještě tu noc jsem koupil několik USB disků a pustil se do výzkumu možností. O pár dní později jsem byl připraven. Kdybyste mě tehdy potkali na ulici, viděli byste mě číhat za autem na kolegy, až přijdou a najdou nastraženou flešku.

Co tipujete, že s ní udělali? A co byste dělali v takové situaci vy? Instinkt jim pravil zkontrolovat obsah a zkusit zjistit, jestli náhodou nepatří někomu z okolních kanceláří nebo obchodů, pokusit se ji vrátit. Napadlo by vás v tu chvíli, že by se něco mohlo pokazit?

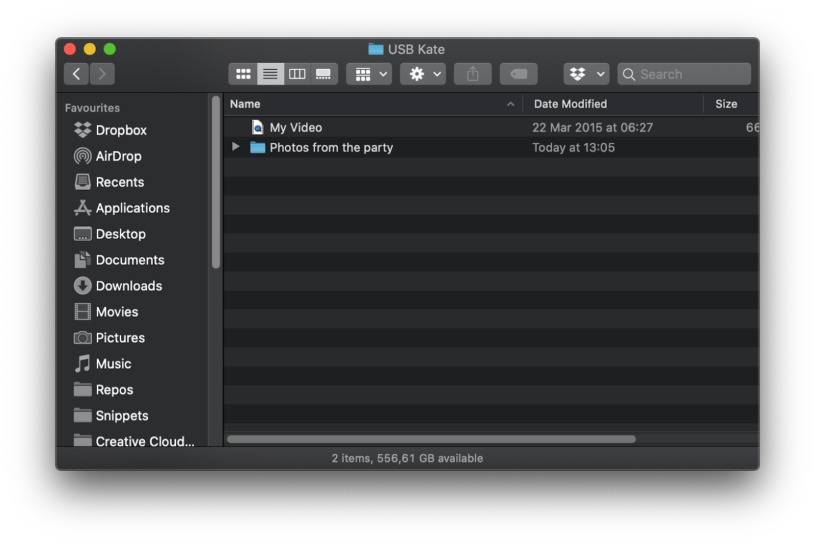

Mé kolegy ne – flash disk připojili do počítače, aby zkontrolovali obsah. Vypadal takhle:

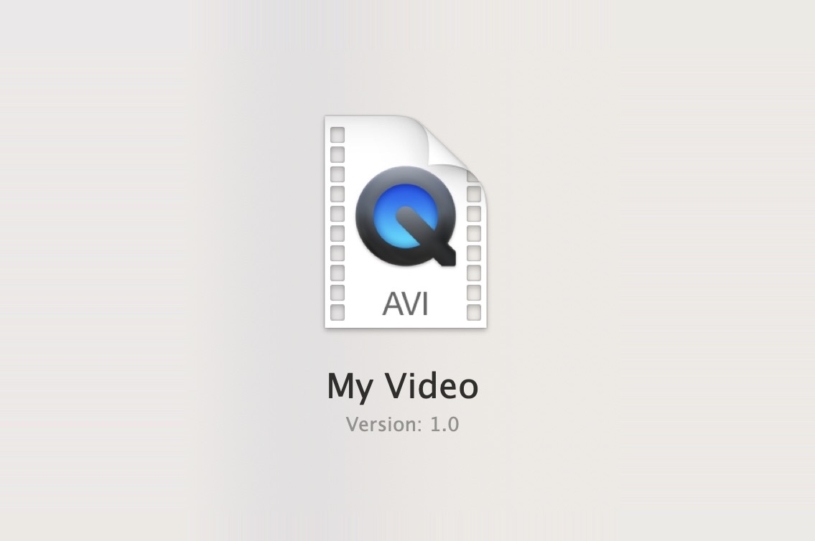

Úplně obyčejná fleška, že? Jen jméno nějaké holčiny, video a pár fotek z večírku. Kolegové prošli fotky a bylo jim líto, že nikdo z nich tu slečnu neznal. A tak zkusili pustit i videosoubor nazvaný „Moje Video“, který vypadal takhle:

Už jste někdy viděli video s verzí 1.0? Já tedy ne (když nepočítám dobu, kdy jsem dával dohromady krátký film a materiál si verzoval pro sebe). Když video otevřeli, spustilo se náhodné porno video. Toť vše.

Pořád nic neobvyklého? Až na fakt, že to video ve skutečnosti nebylo videem a neskončilo to zavřením přehrávacího programu. Šlo totiž o zákeřný malware tvářící se jako videopřehrávač, který jsem vytvořil pro operační systém macOS. Tahle aplikace se po spuštění zkopírovala do uživatelova počítače, přidala se do seznamu aplikací spouštěných po zapnutí zařízení a aktivovala keylogger, který na můj server posílal vše, co uživatel nacvakal na klávesnici – hesla, e-maily, zprávy na Slacku, prostě všechno.

Nastartujte svou kariéru

Více na CzechCrunch JobsA i když jste to video zavřeli a restartovali počítač, má aplikace stále běžela na pozadí a vesele mi posílala vaše data na můj server.

Nejlepší na tom bylo, že mí kolegové ještě pořád netušili, že právě byli úspěšně hacknuti. Přišel jsem za těmi, kteří malware do svého počítače nevědomky vpustili, a chvíli vedle nich seděl. Po chvíli jsem jim ukázal svůj počítač a na něm v reálném čase přesně to, co oni psali na ten svůj. Jak byste se cítili vy?

Technická poznámka: Měl jsem štěstí, protože v té době ještě Apple nevydal fix na zero-day zranitelnost, která umožňovala administrátorský (root) přístup do celého systému i bez hesla, a to pouhým nahráním jediné dynamické knihovny. Ale i bez takového štěstí jsem případně měl stále způsob, jak hesla získat. V té době totiž ještě macOS nebyl tak striktní, co se neautorizovaných aplikací od neznámých vývojářů týče.

Co si z toho odnést? Nikdy do počítače nestrkejte neznámé zařízení (USB disky, klávesnice či podobné přístroje). Používejte jen a pouze zařízení, kterým zcela věříte a jejichž původem jste si jistí.

#2 USB disk, který není USB diskem, a vezme vám všechna data

Můj druhý příběh začíná asi takhle: Představte si, že vám kurýr doručí obálku s logem jedné z vašich partnerských společností (informace, kterou si útočník dokáže najít na internetu) a USB diskem uvnitř. Co uděláte?

Jsem opravdu rád, že takový můj první pokus naprosto selhal a že náš šéf risku Michal za mnou přišel s flashkou a dotazem, jestli náhodou není moje. Přál bych si, aby to stejně dopadlo i u mých kolegů. A ano, najal jsem si kurýra a dal mu na ulici obálku, aby ji doručil jednomu z kolegů jen o tři patra výše. Když nad tím tak přemýšlím, co se tomu chudákovi asi muselo honit hlavou?

Na předchozím příběhu nastal kritický okamžik, když kolegové spustili aplikaci (tedy video). Kdyby to neudělali, všechno by bylo v pořádku a nic by se nestalo. Kéž by tomu tak bylo pokaždé, abyste si mohli bezpečně prohlédnout obsah jakéhokoli USB disku. Naštěstí ho v tomto případě Michal do počítače ani nestrčil.

Kdyby to však udělal, tak jen pouhé připojení by vzalo všechny jeho excelové tabulky (obsahující spoustu důvěrných informací) a nahrálo je na můj server. Jak se může něco takového stát? Poměrně jednoduše. Pamatujete, jak v předchozím příkladu video nebylo videem? Tak v téhle situaci byl v převleku zase USB disk.

Ve skutečnosti totiž šlo o naprogramovanou „klávesnici“ s přesnými instrukcemi, co udělat. Na takových je nejlepší, že jsou „plug and play“ – nemusíte instalovat žádné ovladače, software ani nic jiného. Prostě fungují. A když takový „USB disk“ strčíte do svého počítače, začne okamžitě a velmi rychle „psát“ – což uživatel ani nezaregistruje, protože je to prakticky neviditelné. Během zlomku vteřiny tahle věcička dokázala použitím klávesové zkratky otevřít příkazový řádek, napsat do něj všechny mé příkazy ke stažení souborů a aktivovat je.

Že opatrnosti není nazbyt, dokazuje i příklad mého kolegy Filipa, který mi nedávno poslal falešný USB kabel, který dokáže šikovné věci jako vzdálené provedení skriptů, spustit shell, rozjet zevnitř webový server a mnohem víc. Nebezpečí číhá všude a nemusí se tvářit jen jako USB disk.

Co si z toho odnést? Že byste vše neznámé měli raději nechat ležet, stejně jako v prvním případě.

#3 Vícefaktorové ověřování vás (NE)ochrání

Používáte vícefaktorové ověřování (zkr. MFA nebo 2FA)? Vsadím se, že u internetového bankovnictví je to pro vás samozřejmost – opsat SMS kód nebo použít druhou aplikaci k potvrzení přihlášení nebo odchozích plateb. Ale používáte je i pro pracovní nebo osobní e-mail, správce hesel či jiné služby? Upřímně doufám, že ano.

Rozhodně je to dobrý bezpečnostní standard a měli byste jej používat u každé služby, která jej podporuje. Je to další vrstva zabezpečení a pokaždé, když se někdo (doufejme, že vy) pokusí přihlásit s vaším e-mailem a heslem, potřebuje SMS kód nebo aplikaci k potvrzení. Takže i kdyby z vás útočník vymámil heslo, pořád by se nedokázal do účtu dostat, což je fajn.

„Ve většině případů útoky nespustí nebezpečný kód, ale zranitelní lidé.“

Je však dobré se zamyslet nad možností, že by se mohlo pokazit něco i s vícefaktorovým ověřováním. V prvním článku jsem se zaměřil hlavně na phishing – a i zde platí staré rčení „cokoliv se může stát, stane se“. Tak co byste řekli?

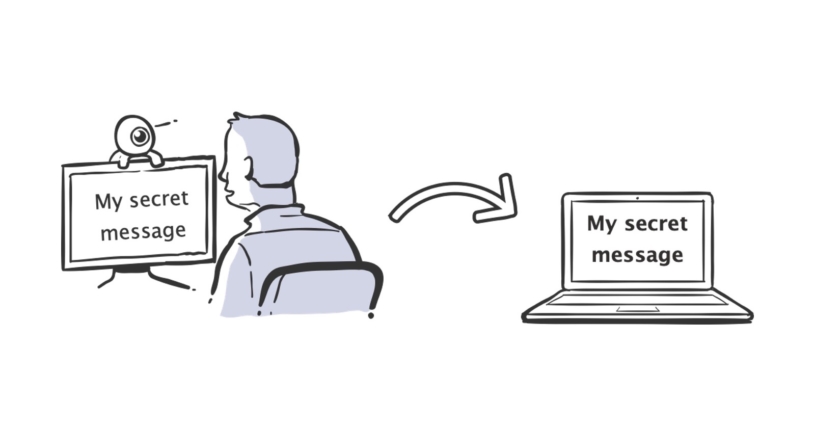

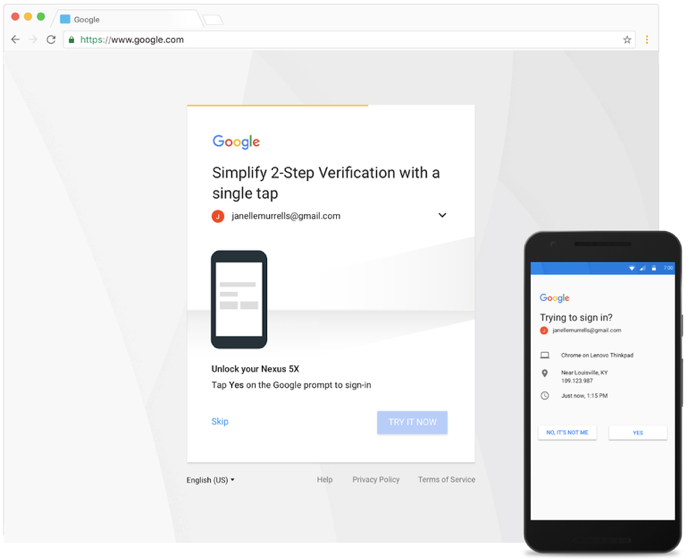

Jeden ze svých pokusů o nabourání bezpečnosti jsem zaměřil na získání hesla k gmailovému účtu kolegů. Jakmile jsem uspěl, přihlásil jsem se s ním, vyvolal tak na pozadí MFA autorizaci, kterou mnozí bez přemýšlení potvrdili. A bum, měl jsem jejich heslo a bezpečnostní kód. Dvě mouchy jednou ranou. Navíc to jde plně automatizovat. Třeba zobrazením rozdílných uživatelských prostředí pro SMS kódy a pro autentifikaci na základě toho, co uživatel používá.

Netvrdím, že vícefaktorová autentifikace je zbytečná. Naopak nabádám k ještě větší opatrnosti a ostražitosti stejně jako kdekoli jinde. Není to totiž lék na všechny problémy. MFA je skvělou ochranou pro případ, kdy vašemu poskytovateli služeb uniknou citlivá data (při útoku či vlastní chybou). Alespoň budete vědět, že se někdo snaží přihlásit vaším jménem a můžete přinejmenším změnit heslo.

Jak se tedy chránit proti útokům na úrovni MFA? Poměrně jednoduše. Zkontrolujte vše, jako byste byli na pochybách a měli pocit, že jde o možný phishing. Podívejte se, co a kdo spustilo žádost o ověření. Když používáte vícefaktorovou autentifikaci, ověřujete si informace zobrazené na autorizační obrazovce (zařízení, lokace, IP adresa)?

Abych se přiznal, sám jsem to nedělal do doby, než jsem si uvědomil, že tyto informace mohu zneužít k získání citlivých dat od uživatelů. Zkrátka buďte pozorní, kde zadáváte svůj potvrzující kód nebo schvalujete žádost o ověření. Je to opravdu váš iPhone v Praze, nebo Linux server v Amsterdamu?

Co si z toho odnést?

Abych to shrnul, mou snahou bylo sepsat několik lekcí, které jsem se naučil. Mimochodem, mé rady z prvního článku stále platí.

Phishing je stále nejjednodušší cestou, jak dosáhnout svého cíle

Dnes jsem vám ukázal sofistikovanější a cílené metody útoku. Nezapomeňte ale, že phishing (ať už skrze e-mail, sociální sítě či stažené aplikace) je stále nejsnazší cestou, jak dosáhnout „úspěchu“ – z pohledu útočníka. V digitální době jsme zranitelní všichni. A pamatujte, že to vždy bude jiné, když budete sledovat vzdělávací videa a říkat si, že jste v pohodě, oproti tomu, kdy se vám to stane doopravdy. Pokud chcete do hloubky porozumět tomu, jak funguje phishing a jak se mu bránit, přečtěte si můj první článek.

Ve valné většině případů phishing dokážete odhalit selským rozumem. Pokud se vám něco alespoň trochu nezdá, mohl by to být zákeřný pokus. Nakonec, proč by Facebook nebo Gmail měli chtít vaše heslo, když jste přihlášení prakticky neustále, nebo proč by CEO vaší společnosti sdílel něco přímo s vámi?

Svět se stává bezpečnějším

Opravdu rád vidím, že se operační systémy macOS, Windows a Linux, ale i iOS a Android stávají den za dnem bezpečnějšími. Nesmíme ale zapomenout, že kde je vůle, tam je cesta, a že jsou zde stále stovky možností, jak z nepozorných uživatelů vyloudit citlivá data a zaútočit na ně v digitálním prostředí (obvykle za účelem finančního zisku). Musíme proto zůstat ostražití a neustále pamatovat na to, že útoky ve valné většině případů nespustí nebezpečný kód, ale zranitelní lidé.

Je tolik možností, jak někoho podělat nebo být podělán (a je to nekonečným zdrojem zábavy)

Nejde jen o e-maily, útok totiž může přijít z míst, kde byste je čekali nejméně. Může to být chat, Slack, sociální sítě, telefony, dopisy, zařízení, dokonce interní sítě. Na druhou stranu je velká zábava hledat různé možnosti, jak něco hacknout, pochopit, jak věci na pozadí fungují.

Věřím, že podporovat vzdělávání kolegů a přátel v digitální bezpečnosti je nezbytné. Ukažte jim, co by se mohlo stát a jak věci chodí v reálném světě. Pomůže jim to být ostražitější.

MFA je důležité, ale není neprůstřelné

Jde o další zdroj zabezpečení vašich účtů a osobních dat. Buďte však opatrní, jestli jste to opravdu vy, kdo vyvolal požadavek ověření.

Nestrkejte si náhodné věci do svého…

…počítače. Buďte obezřetní. Už jen vědět o různých způsobech útoků a technikách sociálního inženýrství vám může ohromně pomoci s ochranou vašich dat. Opatrnost by se měla stát vaší přirozeností.

Než se odpojíme

Snad vás tyto příběhy přiměly k zamyšlení. Pomozte i ostatním chránit se a šiřte získané znalosti dále. Myslím si totiž, že je více než kdy důležité dbát na své bezpečí (i v digitálním světě). Velký dík patří mým kolegům, že se stali pokusnými subjekty. A ještě větší díky za to, že se po takovém zážitku snaží získat větší povědomí o digitální bezpečnosti.